27 de noviembre de 2017 - Tiempo de lectura 4 min

Teoría de juegos para la ciberseguridad

Por Editorial Vodafone Business

Un grupo de investigadores ha sentado las bases de un método para mejorar la seguridad cibernética en sistemas a gran escala, como la red eléctrica y las redes autónomas de defensa militar, mediante el aprovechamiento de la teoría de juegos y la creación de nuevos algoritmos inteligentes.

El equilibrio de Nash

Esta investigación, liderada por la Universidad de Purdue lidera y financiada por la National Science Foundation y Sandia National Laboratories, está basada en el “Equilibrio de Nash”, desarrollado por el Premio Nobel de Economía John Nash.

El Equilibrio de Nash es un concepto perteneciente a la “Teoría de Juegos”, una rama de la Economía que estudia modelos matemáticos de conflicto y cooperación entre individuos supuestamente racionales.

En el equilibrio de Nash la estrategia que elige cada uno de los participantes de un conflicto o juego es óptima, dada la estrategia que han elegido los demás.

Teoría prospectiva

El trabajo también aplica la «Teoría prospectiva», que describe cómo las personas toman decisiones cuando hay incertidumbre y riesgo, decisiones que a menudo son solo en parte racionales.

La investigación conducirá a una comprensión más completa de las vulnerabilidades que surgen en los sistemas interconectados a gran escala y nos guiará al diseño de sistemas más seguros, con los correspondientes beneficios sociales, explica Shreyas Sundaram, profesor asistente en la Escuela de Ingeniería Eléctrica y Computación de Purdue.

Sundaram lidera la parte financiada por NSF del proyecto, trabajando con los investigadores co-principales Saurabh Bagchi, profesor en la Escuela de Ingeniería Eléctrica e Informática y Departamento de Informática, y Timothy Cason, profesor de economía en la Escuela de Administración Krannert, con el objetivo de abordar, con ambos proyectos, la complejidad de proteger los sistemas actuales a gran escala.

El estudio global proporcionará nuevos conocimientos sobre los tipos de decisiones que toman los humanos cuando enfrentan amenazas de seguridad, a través de un enfoque integral que abarca la teoría y los experimentos.

Gestión del riesgo de seguridad

El investigador de Sandia Abraham A. Clements ha estado trabajando con el equipo mientras cursaba un doctorado en Purdue. Su investigación se detalla en un capítulo incluido en una nueva monografía titulada «Teoría de juegos para la gestión del riesgo de seguridad: de la teoría a la práctica», que se publicará a principios de 2018 como parte de la serie Springer / Birkhauser sobre «Teoría del juego estática y dinámica: fundamentos y Aplicaciones. El capítulo, “Un marco teórico de juegos para la defensa descentralizada de activos interdependientes en redes de gran escala», ha sido escrito por el estudiante de doctorado de Purdue Ashish R. Hota, con Clements, Bagchi y Sundaram.

Bagchi, describe que cualquier sistema a gran escala, como una red eléctrica, un sistema de control industrial o una agencia de informes crediticios del consumidor, contiene muchas partes, tanto físicas como cibernéticas, que puede ser necesario asegurar. Los responsables de las decisiones humanas deben tomar decisiones pragmáticas sobre qué proteger y en qué medida.

Para complicar las cosas, muchos sistemas a gran escala involucran a «múltiples propietarios» y compañías subsidiarias que son interdependientes y pueden ser vulnerables a los ataques, lo que representa vínculos débiles en la red.

Sin embargo, las restricciones presupuestarias ponen límites a las medidas de seguridad. El proyecto abordará el complejo funcionamiento de la toma de decisiones humanas y el hecho de que varias partes interesadas podrían estar actuando en su propio interés, dijo Bagchi. Se podrían usar modelos cooperativos donde todos decidan hacer lo mejor para el sistema, pero eso puede no ser realista en la práctica, dijo. La gente puede no querer revelar sus propios secretos comerciales.

Los investigadores han demostrado cómo formular un «problema de optimización» que hace posible calcular de manera eficiente cuánto decidirá invertir una determinada parte interesada.

Defensa de objetivo móvil

Según las consideraciones de Bagchi, la premisa básica es que la forma en que se configuran la mayoría de los sistemas es que son un blanco fácil. El atacante puede intentar una y otra vez y solo tener éxito una, mientras que el defensor tiene que tener éxito cada vez, cada ataque, al cien por ciento. La defensa del objetivo móvil intenta cambiar esta dinámica y dice que el sistema que quiero proteger no es un blanco fácil. Se va a reconfigurar a sí mismo; va a cambiar algún aspecto de sí mismo de vez en cuando, de modo que si el atacante sigue intentando lo mismo, sus posibilidades de éxito no van a aumentar porque el objetivo que está siendo atacado cambia.

Los primeros resultados de investigación en este aspecto del proyecto se presentaron durante la conferencia de seguridad y privacidad de IEEE en mayo de 2017, en un documento en coautoría de Bagchi y Clements, junto con Matthias Payer, profesor asistente de informática de Purdue.

El proyecto incluirá experimentos de economía del comportamiento en seres humanos para evaluar las predicciones teóricas y potencialmente generar nuevos modelos de toma de decisiones.

Alex Roesler, subdirector del Centro integrado de sistemas militares de Sandia National Labs, explica que no solo serán personas las encargadas de la toma de decisiones, sino también robots y vehículos aéreos no tripulados y estos sistemas autónomos también toman decisiones independientes.

Entonces, ¿los algoritmos harán que estos sistemas multi-UAV sean más seguros?

Las futuras tecnologías militares autónomas, como los UAV y los vehículos terrestres, serán capaces de funcionar como inteligencia, vigilancia y reconocimiento persistentes, o PISR.

A su vez, Sundaram describe que la idea es que se implemente una flota de UAV u otros sistemas móviles, estén monitoreando un área permanentemente. Ese es un aspecto fundamental: recopilar inteligencia, vigilar, hacer reconocimiento. Cuando las comunicaciones con las estaciones base se vean comprometidas, los vehículos podrán operar de manera «autoorganizada”.

Si algunos de los vehículos aéreos no tripulados se dañan, los demás deben poder seguir funcionando juntos en una red que necesita ser lo suficientemente inteligente como para evitar estos nodos defectuosos o mal funcionamiento.

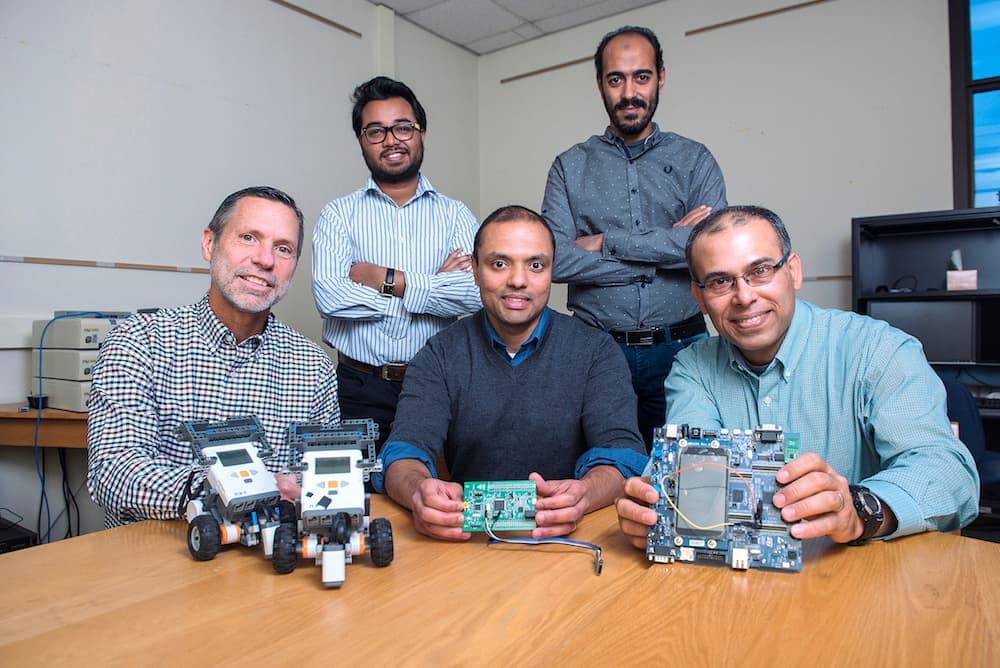

Imagen de la Universidad de Purdue / Charles Jischke. Un equipo de la Universidad de Purdue muestra hardware relacionado con la investigación para mejorar la seguridad cibernética para sistemas a gran escala como la red eléctrica y las redes autónomas de defensa militar. De izquierda a derecha están Timothy Cason, profesor de economía en la Escuela de Administración Krannert, estudiante de posgrado Aritra Mitra, Shreyas Sundaram, profesor asistente en la Escuela de Ingeniería Eléctrica y Computación de Purdue, estudiante de posgrado Mustafa Abdallah y Saurabh Bagchi, también profesor en el Escuela de Ingeniería Eléctrica e Informática y Departamento de Informática.

Fuente: Purdue University

Editorial Vodafone Business

Nuestro objetivo es construir una sociedad centrada en el progreso socioeconómico. Creemos que la tecnología y la conectividad pueden ayudar a mejorar la vida de millones de personas y empresas. Tenemos el compromiso de hacerlo reduciendo nuestro impacto ambiental y construyendo una sociedad digital inclusiva que respeta nuestro planeta.